MD5の脆弱性:もはや安全ではないハッシュ関数

MD5は、かつて広く利用されていたハッシュ関数ですが、近年その深刻な脆弱性が明らかとなり、セキュリティ用途での使用は推奨されていません。本記事では、MD5の脆弱性、その影響、具体的な攻撃手法、そしてより安全な代替手段について詳しく解説します。

1. MD5の脆弱性:衝突耐性の欠陥

MD5の最大の脆弱性は、その衝突耐性の欠陥にあります。衝突耐性とは、異なるデータから同じハッシュ値が生成される可能性を防ぐ難しさを指します。しかし、MD5ではこの耐性が非常に弱いため、以下の問題が発生します。

- 簡単な衝突生成: MD5では、異なるデータに対して同一のハッシュ値を生成することが比較的容易です。

- データ偽装のリスク: 悪意のあるユーザーが、正規のデータと同じMD5ハッシュ値を持つ偽のデータを生成し、元のデータを偽装できます。

この脆弱性により、MD5はセキュリティ目的での信頼性が大幅に低下しています。

2. 具体的な攻撃手法:強衝突と弱衝突

MD5を対象とした攻撃手法は主に以下の2種類に分類されます。

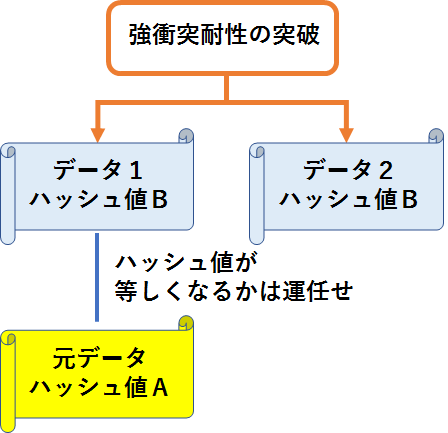

2.1 強衝突 (Collision Attack)

強衝突とは、任意の2つの異なるデータから同じMD5ハッシュ値を生成する攻撃です。この攻撃は現実的な時間内で実行可能であり、すでに実証されています。例えば、同一のMD5ハッシュ値を持つ2つの異なるファイルを生成し、これを利用してデータを改ざんすることが可能です。

実例:

- 攻撃者が、悪意のあるPDFファイルと無害なPDFファイルを用意し、両者に同じMD5ハッシュ値を付与して改ざんする手法が公開されています。

2.2 弱衝突 (Preimage Attack)

弱衝突とは、特定のハッシュ値に対して、そのハッシュ値を生成する異なるデータを見つける攻撃です。MD5は弱衝突耐性も十分ではなく、特にブルートフォース攻撃やレインボーテーブル攻撃によって比較的容易に突破されることがあります。

影響例:

- パスワードデータベースの解析で、MD5が使用されている場合、攻撃者はレインボーテーブルを使って元のパスワードを復元可能です。

3. MD5脆弱性の影響:セキュリティリスク

MD5の脆弱性は、以下のような深刻なセキュリティリスクを引き起こします。

3.1 データの改ざん

攻撃者が、元のデータと同じMD5ハッシュ値を持つ偽のデータを生成することで、正規のデータを偽装または改ざんできます。これにより、信頼性が重要なアプリケーション(デジタル署名や認証システムなど)において致命的な問題が発生します。

3.2 デジタル署名の偽造

MD5を利用したデジタル署名は、容易に偽造されるリスクがあります。この結果、データの真正性や送信元の信頼性を保証できなくなり、電子取引や証明書の信頼性が失われます。

3.3 パスワードの漏洩

MD5でハッシュ化されたパスワードは、ブルートフォース攻撃やレインボーテーブル攻撃によって簡単に解読されます。これにより、認証システムやユーザー情報が危険にさらされます。

具体例:

- 過去に発生したデータ漏洩事件では、MD5でハッシュ化されたパスワードが解読され、膨大なユーザー情報が流出しました。

4. MD5の代替手段:より安全なハッシュ関数へ

MD5の脆弱性を踏まえ、現在では以下のようなより安全なハッシュ関数の使用が推奨されています。

4.1 SHA-2ファミリー

SHA-2ファミリーには、以下のバリエーションがあります:

- SHA-256: 最も広く利用されている安全なハッシュ関数です。計算コストがそれほど高くないため、多くのアプリケーションで採用されています。

- SHA-384, SHA-512: より長いハッシュ値を生成し、高い安全性を提供します。

特徴:

SHA-2ファミリーは、現在も国際標準として認められており、セキュリティ性と効率性のバランスが取れています。

4.2 SHA-3

SHA-3は、SHA-2ファミリーとは異なる構造を持つハッシュ関数で、より高い安全性と耐性を備えています。特に、将来的な攻撃に対する耐久性を重視した設計が特徴です。

4.3 bcrypt, scrypt

これらは、特にパスワードのハッシュ化に適したアルゴリズムです。

- bcrypt: ソルトを自動生成し、ハッシュ結果に含めることでレインボーテーブル攻撃を防ぎます。

- scrypt: メモリ使用量を増加させることで、ブルートフォース攻撃を困難にします。

5. まとめ:MD5の使用は避けるべき

MD5はもはや安全なハッシュ関数ではなく、特にセキュリティに関わる用途では使用を避けるべきです。以下の点を心がけることが重要です:

- MD5の代替: 既存のMD5を使用しているシステムは、速やかにSHA-2ファミリーやSHA-3、bcryptなどの安全なハッシュ関数に移行してください。

- セキュリティの見直し: ハッシュ関数の選定だけでなく、ソルトの使用やパスワード管理ポリシーの強化など、包括的なセキュリティ対策を実施してください。

安全なハッシュ関数への移行は、セキュリティリスクを大幅に減少させる重要なステップです。今後も安全性を保つために、最新のハッシュ技術と脆弱性情報を注視する必要があります。

さらに詳細な技術的分析については、NIST SP 800-107をご覧ください。

QA

- Q: MD5はまだ使用できますか?

A: いいえ、MD5は多くの脆弱性があるため、使用を避けるべきです。 - Q: MD5の代替として何を使うべきですか?

A: SHA-256やSHA-3などが推奨されます。 - Q: MD5の脆弱性はどのように影響しますか?

A: MD5の衝突攻撃により、データ改ざんが可能になるため、セキュリティが著しく低下します。