"Target=_blank" 安全漏洞:如何防止你的ウェブサイトがリンクハイジャックされるのか?

インターネットの世界では、ウェブサイトのセキュリティは最も重要な要素の一つです。ウェブサイト運営者や開発者は、常に最新のセキュリティ対策を講じ、ユーザーを危険から守る必要があります。その中でも、今回は "target=_blank" 属性と、それが引き起こす可能性のあるセキュリティリスクである「リンクハイジャック」について詳しく解説していきます。

一、"Target=_blank" 基礎知識

"target=_blank" 属性は、HTMLのアンカータグ (<a>) で使用され、リンクをクリックした際に新しいタブまたはウィンドウでリンク先を開くように指示します。これはユーザーエクスペリエンスの向上に役立ちますが、セキュリティ上のリスクも孕んでいます。

機能

target="_blank" 属性は、リンクをクリックした際に、現在のページとは別の新しいタブまたはウィンドウでリンク先を表示するようブラウザに指示します。これにより、ユーザーは元のページを保持したまま、新しいコンテンツを参照することができます。

コード例

<a href="https://www.example.com" target="_blank">新しいタブでexample.comを開く</a>

二、"Target=_blank" が引き起こすセキュリティリスク:リンクハイジャック

"target=_blank" 属性を含むリンクは、悪意のある攻撃者に悪用される可能性があります。その代表的な攻撃手法が「リンクハイジャック」です。

リンクハイジャックとは

リンクハイジャックとは、攻撃者が window.opener プロパティを悪用して、ユーザーが "target=_blank" で開いた新しいタブの内容を操作する攻撃手法です。具体的には、攻撃者は以下のような手順で攻撃を行います。

window.opener プロパティを通じて、元のタブの内容を改ざんしたり、ユーザーの個人情報を盗み取ったりします。

リスク事例

リンクハイジャックは、以下のようなケースで悪用される可能性があります。

- **フィッシング詐欺**: 攻撃者は、本物のウェブサイトに酷似した偽のウェブサイトを作成し、ユーザーにログイン情報やクレジットカード情報を入力させようとします。

- **マルウェア感染**: 攻撃者は、ユーザーをだまして悪意のあるソフトウェアをダウンロードさせようとします。

- **広告詐欺**: 攻撃者は、広告収入を得るために、ユーザーに気づかれないように広告をクリックさせようとします。

三、リンクハイジャック攻撃を防ぐ効果的な方法

リンクハイジャック攻撃からウェブサイトとユーザーを保護するために、以下の対策を講じることが重要です。

1. "rel=noopener" 属性の使用

rel="noopener" 属性は、新しいタブと元のタブの接続を切断し、window.opener プロパティへのアクセスをブロックします。これにより、リンクハイジャック攻撃を防ぐことができます。

コード例

<a href="https://www.example.com" target="_blank" rel="noopener">安全にexample.comを開く</a>

2. "rel=noreferrer" 属性の使用

rel="noreferrer" 属性は、rel="noopener" 属性と同様に window.opener プロパティへのアクセスをブロックし、さらにリファラー情報を隠蔽します。これにより、より強固なセキュリティ対策を施すことができます。

コード例

<a href="https://www.example.com" target="_blank" rel="noreferrer">安全にexample.comを開く</a>

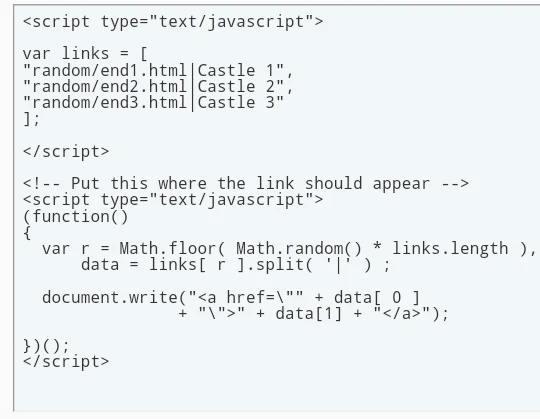

3. JavaScript で安全にリンクを開く

JavaScript を使用してリンクを開く場合は、window.open() メソッドを使用し、noopener フラグを設定することで、安全に新しいタブを開くことができます。

コード例

function openLinkSecurely(url) {

const newWindow = window.open(url, '_blank', 'noopener');

if (newWindow) {

newWindow.focus();

} else {

// ポップアップブロック対策

}

}

四、まとめ

target="_blank" 属性は、ユーザーエクスペリエンスの向上に役立ちますが、セキュリティ上のリスクも孕んでいます。リンクハイジャック攻撃からウェブサイトとユーザーを保護するためには、rel="noopener" 属性、rel="noreferrer" 属性、JavaScript の window.open() メソッドを適切に使用することが重要です。

ウェブサイト開発者は、セキュリティを常に念頭に置き、安全なウェブサイトを構築するために 최선을 다해야 합니다.

関連リンク

QA

Q1: すべての "target=_blank" リンクに "rel=noopener" を追加する必要がありますか?

A1: はい、セキュリティ対策として、すべての target="_blank" 属性を持つリンクに rel="noopener" または rel="noreferrer" 属性を追加することを強く推奨します。

Q2: 古いブラウザは "rel=noopener" をサポートしていませんか?

A2: 一部の古いブラウザは rel="noopener" をサポートしていません。しかし、これらのブラウザはすでにセキュリティ上のリスクが高いため、最新バージョンへのアップデートを促すか、サポート対象外とすることを検討してください。

Q3: リンクハイジャック以外のセキュリティリスクはありますか?

A3: はい、リンクハイジャック以外にも、クロスサイトスクリプティング (XSS) やクロスサイトリクエストフォージェリ (CSRF) などのセキュリティリスクが存在します。ウェブサイトのセキュリティを確保するために、これらのリスクについても対策を講じる必要があります。

その他の参考記事:jquery target blank